二层分享的转发布是MAC表,机器设备根据MAC表搜索报文的出接口,假如查询表不成功,报文便会开展广播节目,因此广播风暴是二层互联网中最多见的状况。因而,怎样确保转发布的安全可靠和怎样抑制广播风暴,是二层网络信息安全的核心问题。

一、怎样确保转发布安全性?

为了确保二层总流量可以一切正常分享,对于不一样的应用领域,网络交换机给予了不一样的方式确保转发布的安全性。例如:MAC防飘移和端口号安全性根据MAC和接口的关联,确保MAC表的安全性。DHCP Snooping通过纪录用户DHCP的验证信息内容,确保动态性用户的安全性接入。

二、MAC防飘移

接口只需接受到报文,便会开展MAC表项学习培训。网络交换机从合理的接口学习培训到合理合法用户的MAC表后,又从别的接口接受到不法用户的进攻报文时,便会造成MAC表项学习培训不正确,二层分享发现异常。

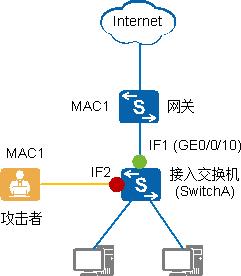

最经典的情景如下图所示,不法用户根据仿真模拟网关ip的源MAC向接入网络交换机推送报文,网关ip相匹配MAC1的出接口便会从IF1飘移到IF2。那样下滑用户向端口推送报文时,根据MAC表项查看到的出接口便是不正确的IF2,用户的报文就没法分享到网关ip,二层分享出现异常。

对于该情景,S网络交换机有这两种方式 开展安全性防止:

1. 配备静态数据MAC:

把网关ip的MAC和接口手动式关联,使网关ip的MAC没法产生飘移。

2. 配备MAC学习培训优先:

使IF1接口MAC学习培训优先高过IF2接口,那样假如IF2接口再接到源MAC是MAC1的报文时,不会再开展MAC学习培训,使MAC地址不开展飘移。

表明:有一些网络交换机不兼容配备MAC学习培训优先,可以根据配备MAC Spoofing作用设定网关ip接口为信赖接口,避免网关ip的MAC地址飘移,配备方式如下所示:

三、端口号安全性

端口号安全性也是一种确保转发布安全性的特点。在接口上也就能端口号安全性作用后,接口上学习培训到的MAC地址便会全自动转化为安全性MAC,完成MAC地址和接口关联,那样该MAC相匹配的用户就只有从该接口接入,没法再从别的接口接入。

此外,端口号安全性还能够根据设定接口下MAC表项的数量限定用户接入,确保仅有先去的用户可以接入,之后的用户没法接入,与此同时也避免 了超级黑洞MAC泛洪进攻造成MAC表外溢的问题。

可是端口号安全性没法分辨接入的用户是不是合理合法,只有确保先去的用户可以接入,假如先去的用户是不法的,也是可以接入的。

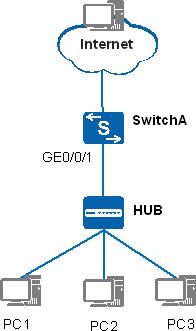

如下图所示,某公司为了确保接入用户的安全系数,避免不法用户根据推送源MAC经常转变的报文进攻互联网,与此同时避免不法用户根据假冒MAC地址接入互联网。规定一个接口下只可以三个用户接入,与此同时规定这三个用户只有从特定接口接入,不可以从随意端口号接入。

为了更好地完成上边安全设置,可以在SwitchA的GE0/0/1接口上配备端口号安全性作用,在有不法用户要想根据该接口接入时,还能够汇报报警。在交换机配置端口号安全性的方式 如下所示:

四、怎样抑制广播风暴?

1. 什么叫广播风暴?

便是广播节目、不明组播及其不明单播报文太多或是在互联网中成环的一种状况。

2. 怎么会有广播风暴?

二层分享是依据MAC表项分享的,假如报文的MAC地址在MAC表格中找不着相匹配的出接口,报文便会在VLAN内全部端口号开展分享,进而造成广播风暴。

3. 如何抑制广播风暴呢?

抑制广播风暴最本质的办法是寻找报文的出接口,使报文开展单播分享。殊不知在具体运用中,因为MAC表的尺寸限定和二层分享的基本原理,广播风暴是没法解决的,只有尽量的降低安全隐患。

网络交换机给予了二种安全性方式:一是根据不一样层面开展总流量抑制,二是根据飓风操纵堵塞端口号或Error-Down端口。

五、总流量抑制

流量抑制可以从下边3个层面开展抑制:

1. 根据接口开展总流量限定

在接口的入方位上,各自对三类报文按百分数、包速率和比特犬速率开展总流量抑制。

2. 根据VLAN开展总流量限定

对某一VLAN的上涨总流量,各自对三类报文按比特犬速率开展总流量抑制。

3. 根据接口开展总流量堵塞

在接口的出方位上,堵塞这三类报文的分享。

这种作用又该怎么运用呢?大家从下面的图拓扑结构看一下应用领域和配制方式。

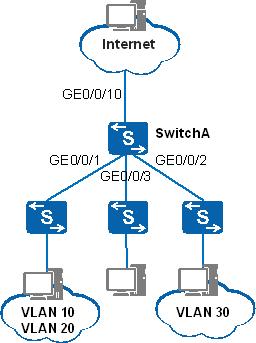

SwitchA是聚集层交换机,根据接口GE0/0/1接入互联网的用户归属于2个VLAN,VLAN 10和 VLAN 20;根据接口GE0/0/2接入互联网的用户归属于VLAN 30;根据接口GE0/0/3接入互联网只有一个固定不动的用户,该用户对安全性标准较高,不期待接到广播节目、不明组播及其不明单播报文。

(1) 配备构思:

- 接口GE0/0/1下的用户归属于不一样的VLAN域,可以应对不一样的VLAN各自开展总流量抑制。

- 接口GE0/0/2下的用户归属于同一个VLAN,可以立即对于该接口开展总流量抑制。

- 接口GE0/0/3下的用户对安全性标准较高,根据接口堵塞广播节目、不明组播及其不明单播报文的总流量

(2) 配备方式:

根据VLAN配备总流量抑制,限定每一个VLAN广播节目、不明组播及其不明单播报文的总流量。

根据接口配备总流量抑制,限定该接口广播节目、不明组播及其不明单播报文的总流量。

表明:根据接口的总流量抑制,有三种配备方法:可以根据百分数,包速率和比特犬速率各自抑制

根据接口堵塞广播节目、不明组播及其未知单播报文的总流量

六、飓风操纵

飓风操纵不但可以根据设定速度操纵广播节目、未知组播及其未知单播报文,还能够在速度超出设定阈值时对接口实行处罚姿势。

1. 阻塞端口号:

- 当一个检验周期时间内,接口上这三类报文中随意报文的平均速率超过特定的较大阈值时,接口就会被阻塞。

- 当一个检验周期时间内,接口上这三类报文中随意报文的平均速率低于规定的最少阈值时,接口就会放宽阻塞。

2. Error-Down端口号:

- 当一个检验周期时间内,接口上这三类报文中随意报文的平均速率超过特定的较大阈值时,接口就会被Error-Down。

- 缺省状况下,被Error-Down的接口不容易全自动修复,必须手动式实行restart指令开展修复。

- 假如在接口被Error-Down以前配备了全自动修复時间,抵达时间段后接口就会全自动修复。

配备方式: