通讯风险

风险预防

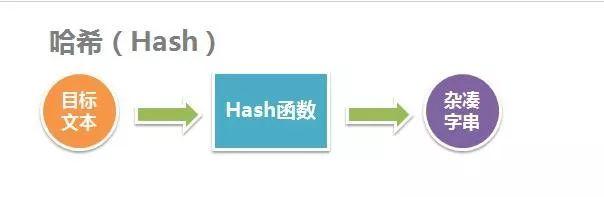

hach(Hash)

哈希也叫散列,是把随意长短的键入根据散列优化算法转换成固定不动尺寸的輸出,该输出便是散列值,也叫引言(Digest)。

hach是一种缩小投射,通常不可逆

这类变换是一种缩小投射。也就是,散列值的室内空间通常远低于键入的室内空间,不一样的键入很有可能会散列成同样的輸出,因此无法从散列值来明确唯一的键入值,但假如輸出的十位数充足,不一样键入散列成同样輸出的几率非常非常小。

简易的说,散列便是一种将随意长短的消息压缩到某一固定不动尺寸的信息引言的全过程。

散列是不可逆的,也就是没法根据輸出复原键入,此特点常被用以登陆密码储存。

SHA-512、MD5等全是知名的散列函数,MD5转化成的散列码是128位,乃至MD5便是hach的同专有名词,你能根据网址:https://passwordsgenerator.net/sha512-hash-generator/ 在线计算hach。

散列有什么作用?

数据加密

加密便是把密文变为保密的全过程,破译便是反向把保密变为密文。

例如有名的凯撒密码,便是把每一个字相匹配到另一个,那样的话,只需有密码本,就能对比进行加解密。例如非常简单的,针对英语26个英文字母,每一个英文字母偏移3个,abc变为def,这也是一种数据加密,自然这类数据加密非常简单,非常容易被破解。

而例如AES(高級数据加密规范)、3DES(三重数据信息加密技术)则被认可为难以破译,但是山东大学女教授王小云很厉害,破译了MD5和SHA-1,驱使数据加密规范更新,最后当上工程院院士。

对称加密

对称加密便是加解密的密匙是一样的,优势是快,这也是传统式的加密算法,像AES、3DES全是对称加密。

非对称加密

非对称加密用以加解密的密匙不一样,有2个密钥,公钥和私钥,公匙可以公布,公钥妥当存放。RSA、ECC(椭圆曲线加密技术)、DH(密匙互换优化算法)这种全是非对称加密。

非对称加密比较慢,有多慢?对比对称加密慢1000倍,由于慢,因此它常见于密匙商议(Handshake),协商出对话密匙后,再用对称性密匙数据加密通讯数据信息。

1976年,Whitfield Diffie和Martin Hellman初次明确提出了非对称加密的定义,该优化算法被称作Diffie-Hellman密匙互换。随后在1978年,麻省理工大学的Ron Rivest,Adi Shamir和Leonard Adleman发布了RSA 优化算法。这种都能够被视作非对称加密的基本。

非对称加密也称之为公匙基本构造,又被称为PKI。非对称加密的明确提出是密码算法上的一次改革,危害长远。

非对称加密算法用公钥数据加密,用公匙破译,或是用公匙数据加密,用公钥破译。

资格证书

证书便是为了能证实我就是,例如你需要浏览中国银行网站,但中行官网怎样证实它是中行官网呢?回答便是数字证书。

CA是数字证书核心,网络服务器必须找CA做验证,让CA为自己施行数字证书,数字证书内一般包括服务项目的一些信息、及其网络服务器的公匙,根据CA的公钥数据加密后,造成的数字证书,由于CA的公信力,且它的公匙天地周知,因此,假如你能用CA的公匙解除资格证书,那便可证实该资格证书一定是CA授予的,要不然它不可能有CA的公钥,也便无法造成可以用CA公匙破译的资格证书。

因此,不难看出,数字证书使用了非对称加密。

数字签名

日常生活中也是有签字,每一个人的字迹是不一样的,你信用卡刷卡后在信用卡账单签上名字,服务生校检过以后储存出来,你哪一天欠钱不还,便可以有签字为证,由于他人写的字跟你的字迹终得区别。

那数字签名是什么呢?例如a发一封email,接受方如何证实这一封信是a写的?

实质上,数字签名也是运用了非对称加密。

前边讲了,非对称加密有公钥和私钥,假如产生方用公钥数据加密,随后接受方用推送方的公匙可以破译,那便可以证实是以某推送方发送的,由于他人拿不上你的公钥,也便没法用你的公钥数据加密,你不能赖账。

数字签名通常先向內容算hach,造成内容提要,再用公钥数据加密,获得签字。

密匙商议

下边举一个实例来表明这一些问题:

张三有2把锁匙,一把公匙,公示天地,一把公钥,妥当存放,仅有自身了解,很显著,非对称加密。

李四给张三寄信,写完以后,用张三的公开密钥数据加密,根据邮政局寄来张三,即使快递员拆卸信封袋看,他也不明白,由于信息是保密,仅有张三的密匙才可以破译。

张三接到信后,用公钥破译,可以正常的阅读文章。

如今张三要给李四回复,写完后,用hash函数公式转化成引言digest。

随后张三,再用公钥对引言数据加密,转化成数字签名signature。

随后把签字附在信的下边,一起发送给李四。

全过程是:信密文 -> hash -> digist -> 公钥数据加密 -> signature。

李四接到回复后,用张三的公匙对数字签名破译,获得引言,由此证明,信的确是张三传出的,为何?由于要不是张三发的,那寄信的人就沒有张三公钥,用其他公钥数据加密获得的签字,是难以用张三的公匙解除的。

李四,再对信的內容做hash,获得引言,与上一步获得的引言比照,假如一致,则证明信的信息并没有被改动过,信的內容是完全的。

繁杂的状况发生了。

王五,用自身的公匙更换李四储存的张三的公匙,也就是王五蒙骗了李四,李四误把王五的公匙当张三的公钥,这样一来,王五就能冒充张三给李四寄信(王五用自身的公钥数据加密)。

问题是啥?问题是李四不可以相信自身保留的公匙真的是张三的公钥。假如手机客户端电脑存的工商银行官网的公匙,事实上是皮包公司的公匙,那么就麻烦事变大。

该怎么办?让张三去认证机构CA(Certificate Authority),为公匙做验证,怎么做呢?CA核心用自身的公钥,对张三的公匙和其它有关信息一起数据加密,转化成数字证书(Digital Certificate)。

张三取得数字证书后,之后给李四回复,在签字的与此同时,附加上数字证书。

李四接到信以后,从CA的公匙解除数字证书,取下张三的公匙(一定是确实),随后就能安心的开心的按以前的步骤解除签字了。

数字证书添加后,关键差别便是张三的公匙不会再储存在李四处,反而是根据数字证书下达。

为何数字证书里的张三的公匙一定是确实呢?由于CA是权威部门,假定全球就一家(实际上不仅,但也很少),它的公匙天地尽知,便是稳定的串,因此能用CA公匙解除的资格证书,一定是CA施行的,由于CA用它的公钥数据加密造成的资格证书。很显著,非对称加密能用以证实我就是。

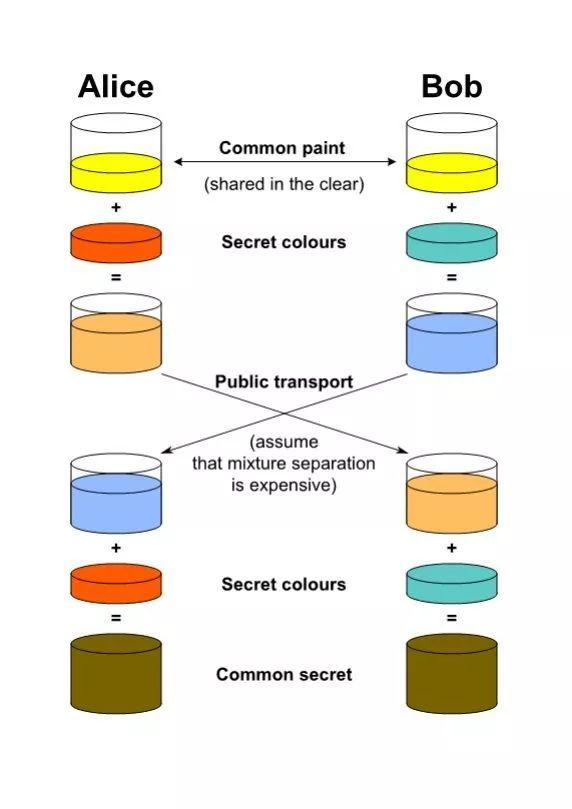

密匙互换优化算法

知名的DH密匙互换优化算法,这一计算方法很有趣,也很恰当,简单点来说,便是通讯彼此互换一点信息(不害怕被偷窥到),随后就在两边,遍布造成出一个同样的密匙,奇妙啊。

有一个很好玩儿的事例。

Alice和Bob要商议出一个公共性的色调,她们可以互换信息,但交换的信息,可以被偷窥到,该怎么办?既能商议出公共性色调,又无法让他人了解呢。

最先,她们有公用的色调,全是1mL淡黄色。

随后Alice选择一个隐秘的鲜红色,Bob选翠绿色,全是1mL。仅有自身了解,不容易告知他人。

随后Alice把淡黄色和鲜红色混和在一起,Bob把黄色和绿色混合在一起,各为2mL。

随后,她们把自己混和后的2mL色调液态,发送给另一方。

随后,用自身的一毫升私秘色调液态,追随另一方那边得到的2mL液态,混和,下边便是青春永驻的顏色的时时刻刻,她们取得了同样的色调,而第三方并无法根据偷窥她们传送的数据信息了解她们最后获得的色调(根据一个假定,图中有表明)。

密匙互换优化算法的基本原理跟这一类似,在网上有大批量的材料叙述这个问题,我认为了解了以上的事例,再看ECDH便也容易了。

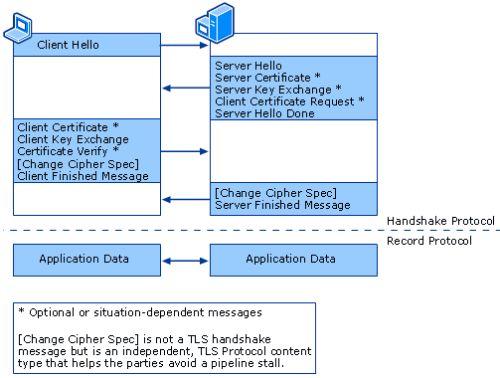

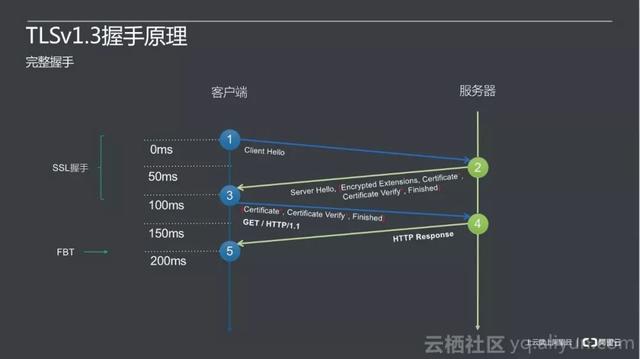

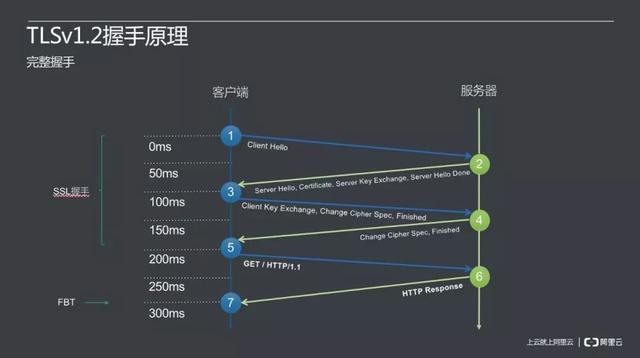

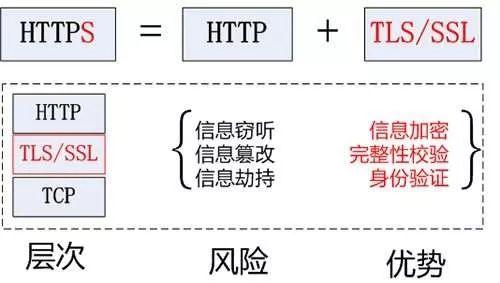

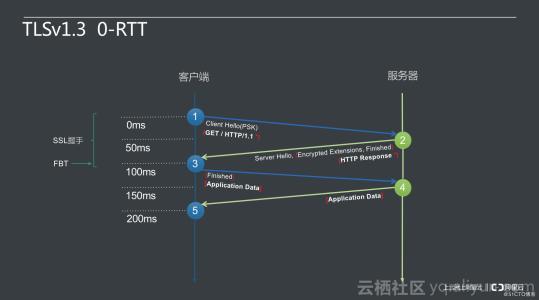

大家都知道http是互联网协议,可是它不是很安全性,因此后边有改进版的https,实际上便是多了一个TLS,这个是网络层数据加密,实质上,便是根据handshake,商议出一个对话密匙,后边的数据信息传送,都用这一密匙做对称性加解密。

大家常常讲安全出口,实际上也就是商议出一个对话密匙,他并不神密。随意放多张图片吧。

为了更好地降低这好多个RTT,又想了各种各样方法,随后重复使用联接得话,就可以保证0RTT,1RTT了。

便说这种吧,最终抛好多个专有名词,有兴趣爱好自主百度学习:DTLS,HMAC,AEAD,中间人攻击,变大进攻,是否很高档?