引言:

做为中国微隔离销售市场的关键勇士,大家常常被问一个问题,那就是大家的系统软件上面装了防火墙,为何还必须微隔离呢?大家根据自动化技术脚本制作配备服务器防火墙对策并不是还可以保证点到点授权管理操纵么?

最先,大家需要认可这一观点自身或是有一定的哲理的,在非常小较为静态数据的互联网中(低于20台网络服务器)也基本上是可以运行的。可是如果我们探讨的是一个界定为“云”或是“软件定义的大数据中心”的中等水平规模以上企业的测算系统软件,那麼大家就会有一些物品要和您共享一下了。

一、 软件定义的隔离

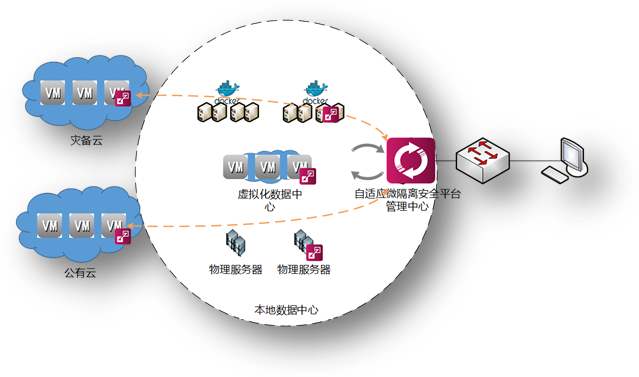

“微隔离”这个词是一个较为商业化的的销售市场术语,而这一技术性实际上还有一个更为学术研究一点的名称——软件定义的隔离(Software Defined Segementation)。实际上名字的含义才更为实质的道出了这一技术性的含义。如同软件定义的互联网(SDN)一样,软件定义的隔离的特征便是隔离点(enforcementpoint)与对策操纵(policy)相分离,进而让隔离更为灵便,更为智能化,从而有可能对由大量工作中负荷组成的繁杂而变化多端的虚拟化技术互联网开展隔离管理方法。

在过去的,大家主要是根据防火墙来做隔离这一事儿,在那个时候,对策的管控和隔离的行为全是出现在防火墙机器设备上的。就算是服务器防火墙也是如此,它的对策也是配备在服务器上的。这种对策一般是在防火墙发布实施的情况下配备上来的,随后在全部防火墙的周期内基本上不做调节。殊不知,进到到云计算时代以后,如此多分散化的单独运行的基准点越来越十分无法维护保养和过度的僵硬。从而致使了云的使用人只有在安全性与业务流程中间做一个二选一的挑选。要安全性,业务流程就没法迅速交货,要业务流程就难以实现合理有效的安全工作。这类局势召唤了软件定义隔离这类技术性形状的发生。软件定义隔离与传统式防火墙最实质的差异就在于它把对策从每一个分散化的关键点上给拿出来了,放到一个统一集中化的地点做好设计方案,管理方法和维护保养,正常情况下,安全性管理人员多余掌握接下来的基准点在哪儿,也无须再对每一个基准点开展战略配备和维护保养,这种工作都将由对策管理处来自行进行。

而这类策略管理工作中,并不是根据预订义脚本制作的比较简单的自动化技术全过程,反而是一个根据即时网络空间监视的,根据高端安全设置的一种即时对策测算与对策重启动。对每一个连接系統的基准点,依据即时产生的独特事情,与此同时参照别的基准点的转变状况,作出与众不同的,适当的对策测算,这一环节便是软件定义隔离的主要管理方法全过程。

二、 服务器防火墙与微隔离的关联

讲明白了微隔离技术性的界定,再去回应客户有关“服务器防火墙”与微隔离的相互关系的问题就非常简单了。简易地说,服务器防火墙等同于SDN互联网中的白牌网络交换机,而对策计算中心等同于SDN控制板。

在微隔离的安全管理体系中,实际的密钥管理是根据服务器防火墙来做的,可是对策没有在服务器防火墙上,反而是配备在对策计算中心。这一计算中心从全局性搜集信息内容,随后按照事先界定好的高級安全设置去做实际的对策测算,随后转化成服务器防火墙可以能看懂的五元组对策,并配备回家。

因此,服务器防火墙本身没法进行微隔离作用,一个强悍的对策计算中心才算是微隔离管理体系的生命。实际上服务器防火墙拥有古老的进步历史时间,不论是iptable或是wfp全是久经考验的好商品,她们在可靠性,兼容模式,特性上面十分优异。微隔离以这种抗战老兵为数据信息面的基准点实际上也是一种十分妥当的挑选,而微隔离的关键技术应当放到对策计算水平上。

三、 微隔离技术性的顶势到底在哪儿

假如说服务器防火墙并不是微隔离技术性的关键得话,那麼微隔离技术性的顶势到底在哪儿呢?大家说紧紧围绕着安全设置的生命期,微隔离技术性关键便是三个地区呈现科技含量。

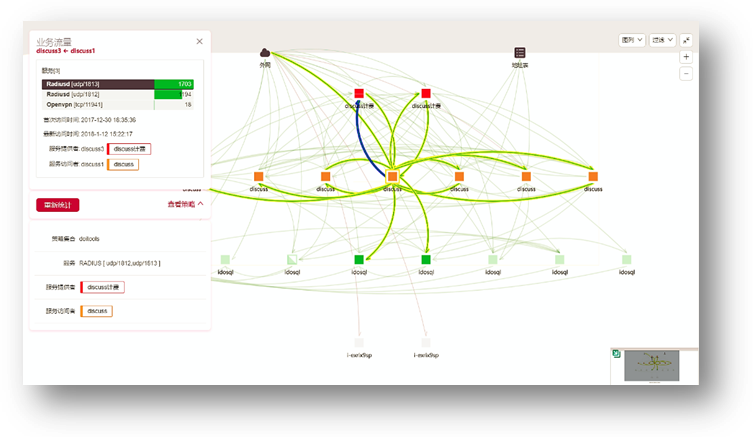

最先是业务流程剖析

要做隔离就必须主要的安全设置,所说“安全设置”便是容许或是回绝什么总流量的实际标准。微隔离要处理的是内部网的点到点的密钥管理问题,一般来说全是选用的授权管理对策。那麼问题就来了,这一对策应当如何设计方案呢?以内网弥漫着很多繁杂且私有化的使用协议书,除开业务流程开发人员没人掌握她们应用了哪些端口号和协议书,因此不论是运维管理精英团队或是安全性精英团队都缺乏设计方案安全设置所必需的专业知识。

因此要做策略管理,最先要剖析业务流程,要把东向西的具体化的通讯关联给找出去,***是以数据可视化的形式展现出去,那样安全性精英团队才能在这个基础上设计方案出恰当的东向西安全设置。要是没有这一工作能力,您有再多的防火墙也终究只有是摆放。

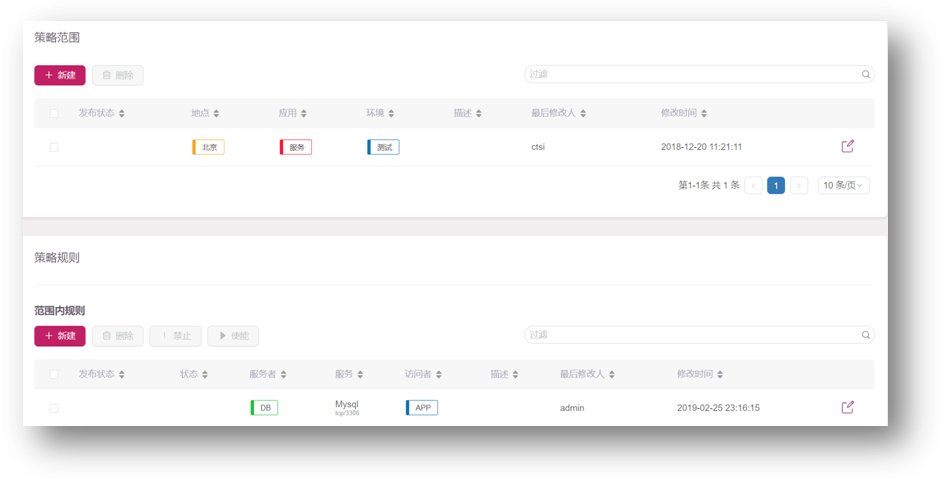

随后是对策基本建设

了解了业务流程的组成,下一步便是设计方案对策了。但是那又该怎么做呢,是否点开每一条线,看一下源和目地的地点和端口号,随后到服务器上来写防火墙标准呢?假如那么搞,那么就又掉进了一个深不可测的深坑了。你能想像在一个好几千台vm虚拟机,虚拟机中间有十几种通讯关联的私有云存储上用这类方式设计方案对策么?

在这个环节,一个达标的微隔离管理系统,应当保证2件事儿,一个是自学习培训互动式建立,一个是去ip化的对策表述。

一般来说,微隔离服务平台根据理论学习,早已掌握到所有必需的信息内容,这个时候可以根据互动式的方法来建立对策,例如你选中一组vm虚拟机,告知服务平台说,如今见到的全部vm虚拟机间的通讯全是可靠的,请为我建立对策,那麼微隔离服务平台应当可以全自动的来建立对策。

而建立出去的对策***是去ip化的,由于ip在云系统中是一个十分不稳定的主要参数,常常产生变化,***可以由更高級更平稳的技术参数来叙述,例如人们的comb服务平台用的是vm虚拟机的人物角色标识来叙述安全设置。

此外,大家的对策还能保证对策与策略功效目标脱耦,根据更改对策功效范畴,来动态性的更改虚机里的安全设置布署。自然,这一并不是必需的,但是这可以进一步降低对策数量,提对策运维管理的高效率,大家感觉那样很帅。

***是对策响应式运维管理

云是个迅速改变的系统软件,安全设置也一定能紧跟云转变的步伐,大家看见如今各种各样云安全规范中,都是会有一条响应式规定(例如等级保护测评2.0的互联网安全拓展一部分)——“浏览控制方法可以伴随着vm虚拟机的转移而迁移”。实际上大家一直特想跟相关部门提个提议,这一规定中缺乏“全自动”二字。造成许多商品根据手工制作转移的方法,也可以符合要求。可是我们知道,这一需求的原意便是全自动转移。由于vm虚拟机转移是云的常用实际操作,假如这一环节中必须安全部的手工制作参加,必然大大的降低云的延展性,提升业务流程转移時间,而且产生手工制作所必然的不正确进而发生多余的风险性。

实际上,除开转移之外,复制,拓展,資源更新等实际操作也都是造成IP地址的改变进而必须安全设置做对应的调节,这种情况下***也都能完成安全设置的响应式调节。一个好的微隔离管理系统,应当可以达到这一点,不然也是一种管杀不管埋的设计产品,你协助安全部设计方案了上万条对策,随后你做不到响应式运维管理(留意是响应式,并不是自动化技术),那麼之后安全部的员工们就可以无需下班啦。大家的微隔离管理系统称为QCC——英语单词QueenComputingCenter的简称,它最主要的工作任务是不断不停的做对策测算和对策升级。

终上上述,大伙儿能够看见,微隔离的主要取决于一个相对高度智能的项目生命周期高科技的对策管理处,服务器防火墙不过是实行对策的基准点罢了。假如大伙儿要评定一款微隔离商品,请紧紧围绕对策管理处来狠下功夫,而不是防火墙,你需看他是不是能确实将你携带安全性的新高度而不是送入安全性的新火堆。终究这才就是你能不能具有一个开心的微隔离应用感受的关键性因素。