背景

因为近期一段时间里”驱动精灵”这一病毒感染还挺受欢迎,近期发觉根据一些安全性生产商的机器设备发觉内部网里边有大批量的服务器都中了这一病毒感染一瞬间吓坏了。后面根据对服务器开展查验,竟然沒有发现什么问题,后面发觉是安全装置***了一个威胁情报的IP,根据对IP的剖析发觉这还有这种操作。

全过程

随后我登陆上安全装置去查询IP地址,安全装置提醒为:120.52.51.13,做为安全性新手根据各种各样搜集精准定位到了freebuf的一篇文章末尾公布出来的IOC里边,一样的也是有巨头在怀疑这一IP是不是确实有什么问题了。

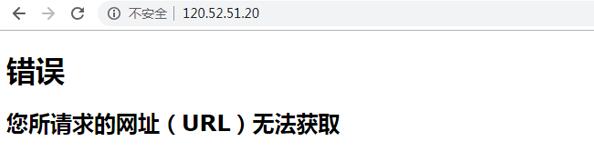

随后这里立即浏览这一IP回到如下所示页面,看上去是缺了某一个主要参数觉得也没什么问题,看上去也没什么运用,就先凭借威胁情报查看一下了。

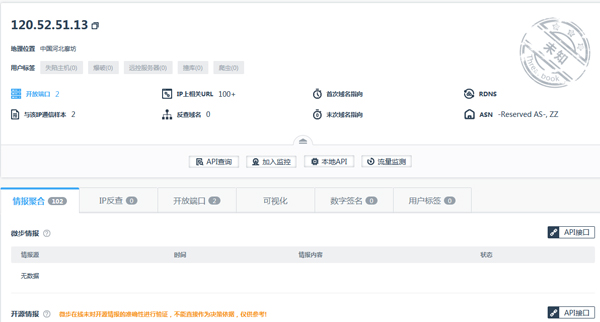

根据对该IP的查看,提醒为中国联通的IDC机房应用坐落于河北廊坊,威胁情报提醒为丧尸服务器。

根据对烯牛数据的威胁情报开展查看提醒不明。

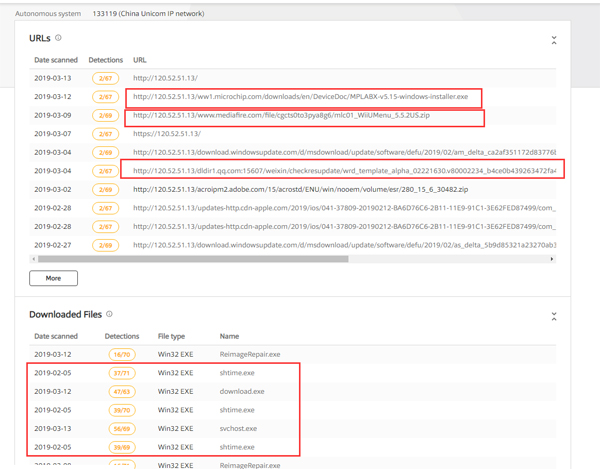

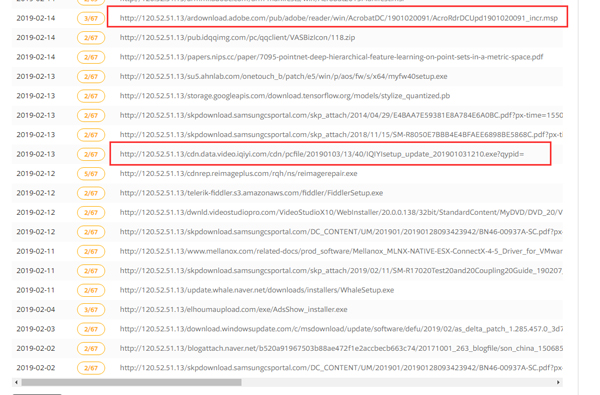

再一次根据VT开展一下剖析,这里头的內容就需要丰富多彩一些了,能够看见关系到了许多稀奇古怪的URL和一些病毒样本,大部分时间点或是2019年2月到3月中间的信息内容。

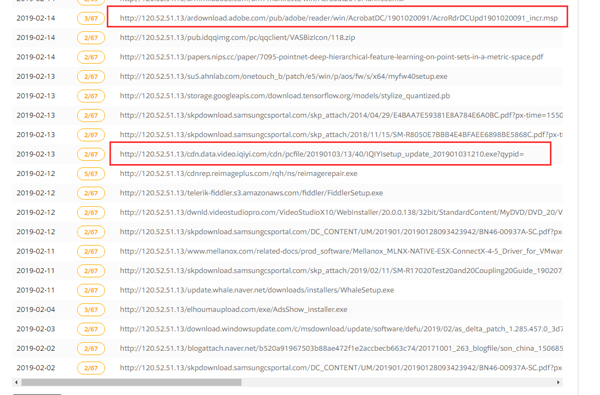

在这种稀奇古怪的URL之中可以还看到许多著名大企业的网站域名看见想是iqiyi的cdn,或是adobe的msp文件,看上去应该是的的确确的白网站域名才对。

在白域名的并且也看到了一些黑的网站域名例如a46.bluehero.in/download.exe。

该样版为冲击波病毒bulehero深入分析結果可以参照:https://s.tencent.com/research/report/514.html。

检测

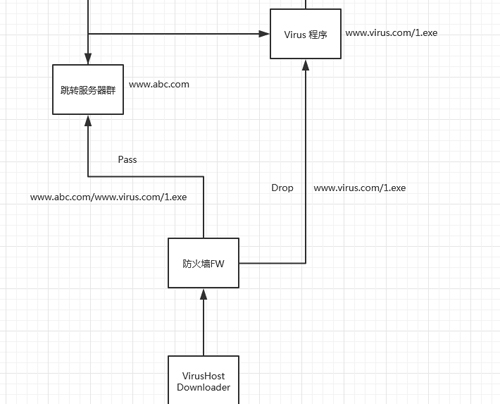

细心看过这种url发觉有一个特性跟在这个网站域名后的网站根目录的,全是网页页面途径因此胆大的猜测这一应该是完成了一个基本的自动跳转作用,基本原理应当相近URL的Redirect这类实际操作。

大约的基本原理可能是那样对于为什么要那样玩,猜想缘故有可能如下所示:

- 绕开一些威胁情报的检验

- CDN的一些多节点加速下载浏览之类的提升

- 流量代理或是挟持之类的

由于许多著名厂家都是有这种做法,猜想CDN提升或是流量代理的概率大一些。可是这种针对许多安全性而言的也确实存有一些绕开的很有可能。终究这一IP网络服务器自身是没什么问题的。

大概基本原理如下所示:

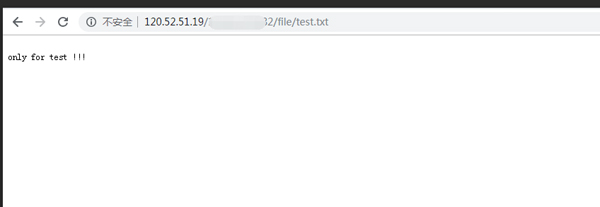

后面找了一台服务器自身测试一下浏览,結果确实是立即回到相近与Redirect,立即在电脑浏览器之中回到了后面的网站地址的途径。键入www.baidu.com现阶段页面就立即自动跳转到百度搜索。

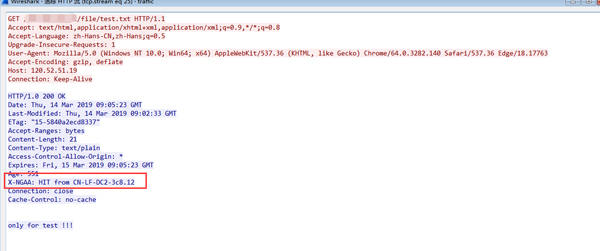

当地抓包软件也看过一下发觉本服务器也是仅只与120.52.51.19创建了HTTP联接。

根据相同ip段的IP开展检测发觉全是存有相同的状况:

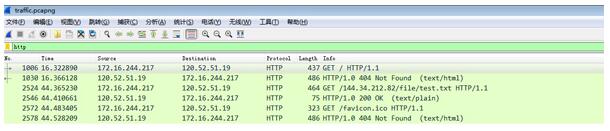

抓包软件查验

因为沒有取得此web的主要完成的一些源代码许多猜测也难以获得确认,因此在网关ip处开展抓包软件要看一下实际要求的URL精准定位到如下所示2个:

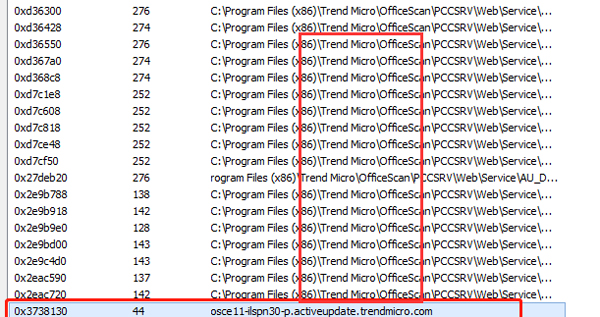

根据对运行内存开展查验***精准定位到趋势科技的企业产品的过程,看上去应该是更新包一类的使用吧。

汇总

根据一些查看发觉或是许多那样的IP网络服务器由于安全性缺乏经验一时间也搞不懂身后的招数,自始至终感觉有点儿怪异或是是啥新姿势,可是对服务器开展查验又沒有发觉别的出现异常基本觉得本次个人行为这就是个乱报即使审结了还行是虚惊一场,要不然又得加班加点几个方面搞了近期早已快受不了了,祝福诸位IT大佬们少加班加点吧。