恶意加密流量是现阶段流量检测服务的关注点和难题。在未破译的情形下怎样检验恶意加密流量,机器学习可给予颇为合理的解决方法。传统式机器学习取决于练习数据和特征工程,而收集的各种恶意加密流量品种繁多,且很有可能带有“残渣”,假如对这类数据信息不加区分,立即开展练习,可能危害实体模型检验的准确度和漏报率。

大家把些恶意加密流量分成三类:恶意软件应用加密通讯、加密安全通道中的个人行为、恶意或不法加密运用。文中关键对于“恶意软件应用加密通讯”开展剖析,下面将从三个层面开展论述:

- 恶意软件应用加密通讯因素统计分析;

- 应用加密通讯的恶意软件分类;

- 恶意手机软件加密通信方式剖析。

一、恶意软件应用加密通讯因素统计分析

为从宏观经济上汇总恶意手机软件加密通讯规律性,大家对加密流量(十万个合理的恶意样版)的诸多因素开展了数据分析。文中对在其中四个因素:通讯端口号、SSL协议书版本号、手机客户端适用的加密模块数量和给予的拓展数量开展数据分析,从统计分析結果看来,恶意手机软件加密通讯的因素存有一定的规律性:

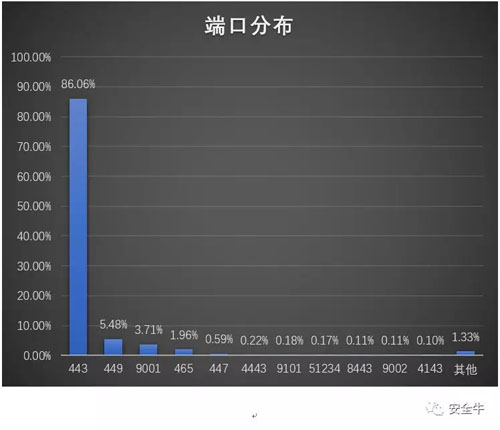

1. 通讯端口号

恶意手机软件加密通讯应用的端口号比较普遍,不但包含TCP443、TCP465等规范端口号,还包含一部分非标端口号。总体看来选用TCP443端口号较多,占85%以上;别的三个应用比较多的端口号为TCP449、TCP9001、TCP465,各自占5.48%、3.71%、1.96%。

图1 恶意加密流量端口号遍布

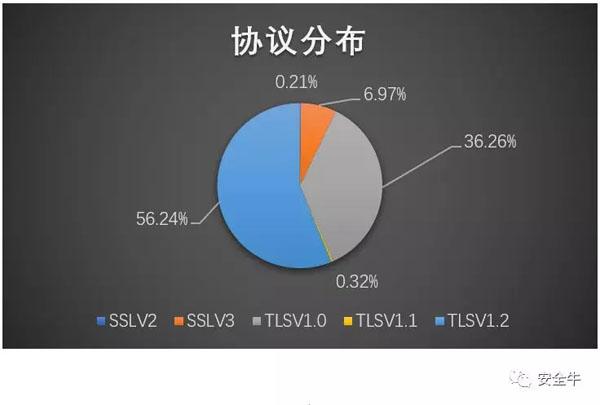

2. TLS/SSL协议书版本号

在恶意手机软件的加密流量中,应用TLSv1.2协议书通讯的占53.56%。初期的几种TLS/SSL版本号仍在普遍应用,如

TLSV1.2占56.24%,TLSV1.0占36.26%,SSLV3占6.97%,TLSv1.1和SSLV2占的比例很小。

图2 恶意加密流量TLS协议书遍布

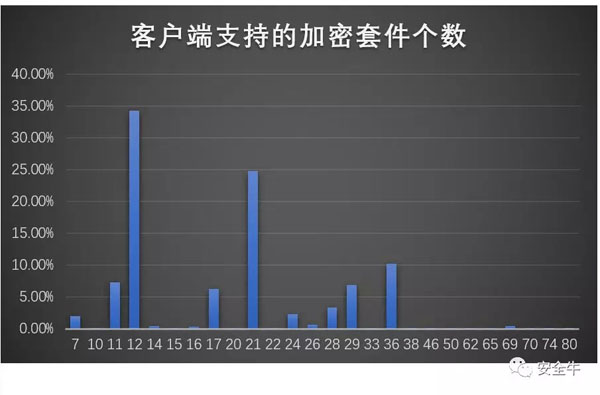

3. 手机客户端适用的加密模块数量

从统计分析結果见到,有接近35%的恶意手机软件适用12个加密模块,接近25%的恶意手机软件适用21个,约10%的恶意手机软件适用36个。

图3 手机客户端适用的加密模块数量统计分析

4. 手机客户端给予的拓展数量

根据统计分析发觉,超出98%的恶意手机软件手机客户端给予的TLS拓展数量低于7;在其中占较为大的拓展数量是5、3、0,各自占38%、32%、11%。

图4 恶意手机软件手机客户端给予的拓展数量

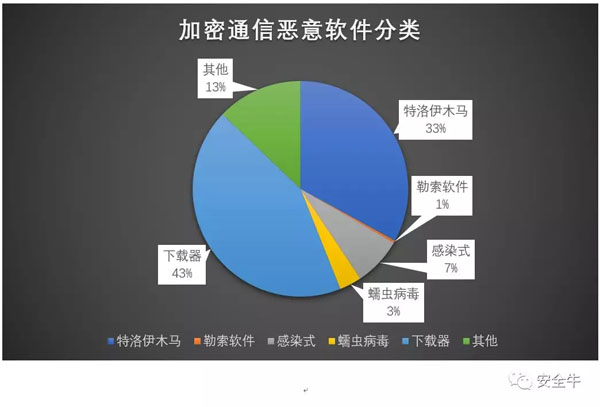

二、应用加密通讯的恶意软件分类

大家检测发觉,应用加密通讯的恶意手机软件大家族超出200种,全部恶意手机软件中应用加密通讯占有率高于40%,均值每日新增加应用加密通讯的恶意手机软件总数高于1000个,应用加密通讯的恶意手机软件几乎涵盖了全部普遍种类,如:特洛伊木马、勒索病毒、感柒式、冲击波病毒、下载工具等,在其中特洛伊木马和下载工具类的恶意手机软件大家族占较为高。

图5 加密通讯的恶意软件分类

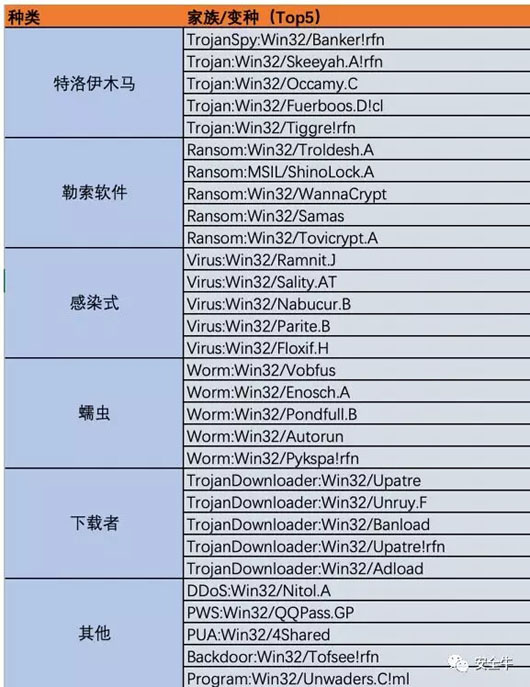

六大类恶意手机软件TOP5的病毒感染大家族如下所示(微软杀毒模块):

图6 典型性加密通讯恶意手机软件Top5

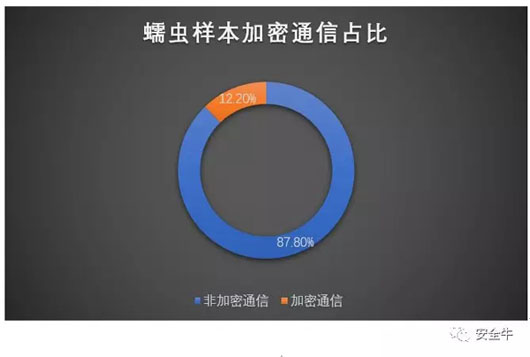

三、恶意软件加密通信方式

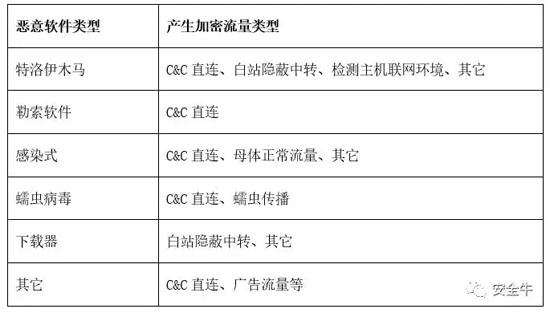

根据对恶意加密流量的剖析,大家把恶意手机软件造成加密流量的应用领域分成下列六类:C&C传送数据、检验服务器连接网络自然环境、孕妈一切正常通讯、白站隐敝转站、蜘蛛散播通讯、其他。恶意加密流量主要用途与各种恶意手机软件的对应关系如下所示:

下边,大家将对各种加密通信方式开展论述:

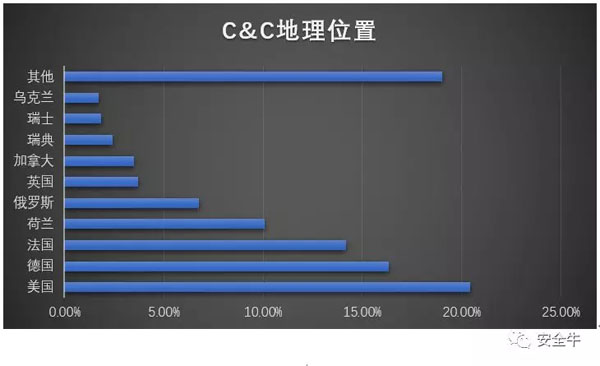

1. C&C传送数据

恶意手机软件在被害服务器实行后,根据TLS等加密协议书联接C&C(网络黑客操纵端),这也是最多见的传送数据通讯方式。根据大家检测的数据分析結果,C&C所在位置遍布统计分析状况如下所示:

图7 C&C所在位置

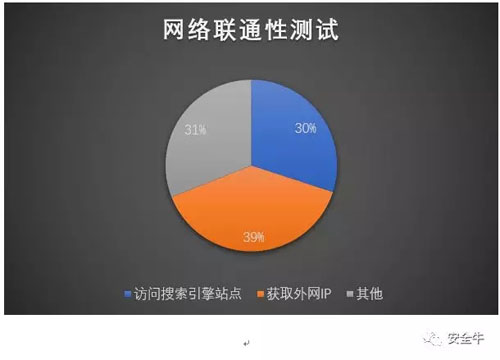

2. 检验服务器连接网络自然环境

一部分恶意手机软件在联接C&C网络服务器以前,会根据立即浏览互联网技术平台的方法来检验服务器连接网络状况,这种实际操作也会造成TLS加密流量。根据统计分析发觉:应用查看IP类的网站较多,约占39%;应用浏览搜索引擎网站约占30%,其他种类网站约占31%。

图8 检验服务器连接网络自然环境网站

3. 孕妈程序流程一切正常通讯

感柒式病毒是将恶意编码置入在可执行程序中,恶意编码在运作孕妈程序流程时被开启。孕妈被感染后形成的流量有孕妈运用自身连接网络流量和恶意手机软件形成的流量两大类。因为可被感染的孕妈程序流程类型较多,其加密通讯流量与恶意样版自身特点基本上不相干,文中也不做详尽论述。

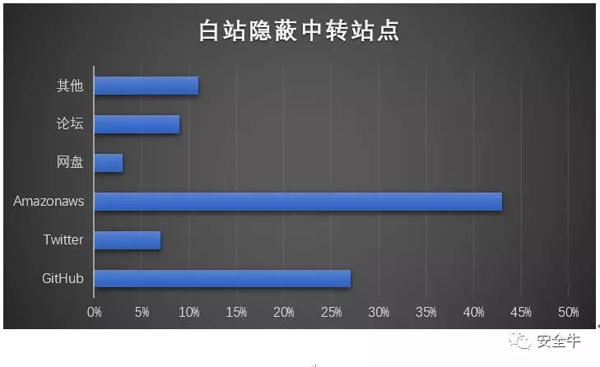

4. 白站隐敝转站

白站就是指相对性于C&C网络服务器,真实度较高的网站。网络黑客将操纵指令负载掩藏在白站中,恶意手机软件运作后,根据SSL协议书浏览白站获得有关恶意编码或信息内容。根据统计分析发觉,最常运用的白站包含Amazonaws、Github、Twitter等。

图9 白站隐敝转运站点排名

掩藏恶意编码的转站文件属性包含照片、脚本制作、二进制数据信息等,如下所示三个案例:

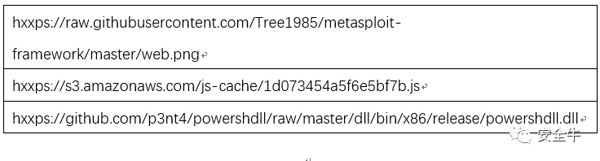

5. 蜘蛛散播通讯

蜘蛛具备自身拷贝、自身散播的作用,一般运用系统漏洞、电子邮箱等方式开展散播。检测表明近些年活跃性的电子邮件蜘蛛早已逐渐选用TLS协议书邮件发送散播,如Dridex大家族就含根据TLS协议书的电子邮件蜘蛛控制模块。大家对36个蜘蛛大家族样版开展剖析,有5个大家族应用加密通讯协议与C&C网络服务器创建联接:

图10蜘蛛样版加密通讯占有率

6. 别的通讯

除以上几种、也有一些如广告推送、漏洞检测等造成的恶意加密流量。

四、汇总

大家将常用的恶意软件应用加密通信方式汇总如下图:

图11 恶意手机软件加密通信平面图

大家充分利用以上分类方法,对早期流量数据信息实现归类解决,将恶意加密流量中的杂物开展过虑、并对它进行归类,再开展特征工程和实体模型练习调参。数据分布解决的目数和精确度,将同时影响到最后实体模型验出的准确度和漏报率。

【文中是51CTO栏目创作者“李少鹏”的原创文章内容,转截请根据i春秋(微信公众平台id:gooann-sectv)获取受权】

戳这儿,看该作者大量好文