网络时代,密码与我们的日常生活密切相关。如何提高密码安全性能变成用户本人及其公司的关心关键。

尽管如今身份认证技术性早已更为完善,可是密码依然是维护大家最比较敏感信息的具体方式。密码是防御力潜在性侵略者尝试效仿另一个用户的第一道防线,但那样的安全防护通常较为弱。用户通常想建立便于记忆的密码,应用出世日期或留念日,乃至写下来。开发者则想尽量少地资金投入密码管理策略中。终究,产品研发新作用比密码管理方法和储存更令人激动、更有意思。

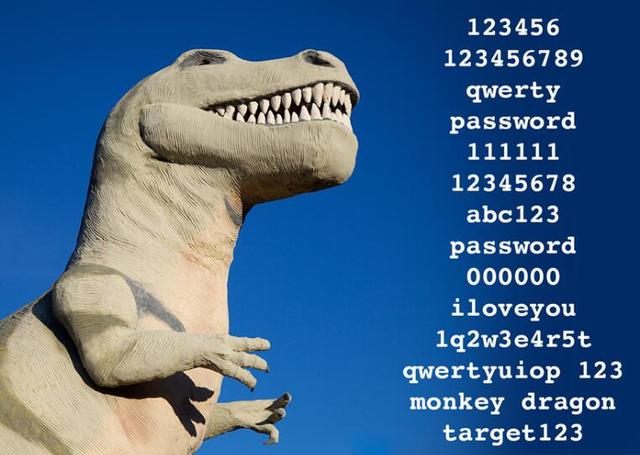

很多密码自身安全系数十分弱,非常容易猜得到,攻击者就会有机可乘。最糟心的是,大家信赖的密码分布式存储和其他重要信息的系统软件也面对着很多安全性挑戰。网络黑客会不断试着密码数据库查询开展偷盗,攻击者同犯常常会影响这些维护信息的方式。

大家讨论一下公司在密码管理策略层面作出的一些普遍不正确。让在下面的探讨中,大家将提及“线上进攻”和“无网进攻”。线上进攻是对应用软件登陆页面的进攻,攻击者尝试猜想用户的密码;无网进攻是攻击者获得密码数据库查询团本,并试着测算储存之中的用户密码的进攻。

您已限定用户可以采用的标识符总数或类型

逻辑推理:

安全性工作人员不断告知开发者认证全部键入以避免各种各样进攻(例如,引入进攻)。因而,依据某种标准来制订认证密码的标准必定是一个好点子,是吧?

进攻:

限定密码中标识符总数或类型的问题是降低了有可能的密码数量。这促使线上和无网进攻更非常容易。假如我明白只准许在密码中应用特殊符号!和@,那也就是我明白用户密码也没有包括#,$,%,<和>等标识符。除此之外,假如我明白只容许长短为8到12字节的密码,我就就了解全部用户也没有应用13字符或更长的密码。假如我觉得猜想用户的密码,这种标准可以让我工作显得更轻轻松松。

可是SQL引入、跨网站脚本制作,指令引入和其他类型的引入进攻呢?假如遵循密码储存最好作法,您将在接到密码后马上测算密码的哈希值。随后,您将只解决hach密码,无须担忧引入进攻。

防御力:

容许用户挑选包括随意标识符的密码。特定最少密码长短为8字符,但在行得通的情形下容许随意长短的密码(例如,将他们限定为256字符)。

您在应用密码组成标准

逻辑推理:

大部分用户挑选非常容易猜中的密码。我们可以根据让用户挑选包括多种不一样种类标识符的密码,以强制性用户挑选无法揣测的密码。

进攻:

安全性专业技术人员以前觉得,让用户挑选包括各种各样标识符种类的密码会提高密码的安全系数。遗憾的是,研究表明这通常沒有协助。 “Password1!”和“P @ ssw0rd”很有可能遵循了很多密码组成标准,但这种密码不比“password”更强。密码组成标准只能让用户无法记牢密码;他们不容易让攻击者的工作变的愈发艰难。

防御力:

解决密码构成标准。在应用软件中加上密码多元性查验作用,告知用户她们的密码挑选是不是显著抗压强度较弱。可是,不必强制性用户在其密码中加上数据、特殊符号等。稍候,大家将探讨如何使应用软件更安全性,以避免安全系数弱的用户密码。

您沒有安全性地储存密码

逻辑推理:

数据加密哈希函数是单边函数公式。因而,储存hach密码应当可以避免攻击者测算出他们。

进攻:

与前边探讨过的两种问题不一样,这个问题通常只与无网进攻相关。很多公司和安排的密码数据库查询都被盗取了。当把握了失窃密码库和强有力的计算水平,攻击者通常可以测算出很多用户的密码。

储存密码的常见方式是应用数据加密哈希函数,对密码开展hach解决。假如最后用户挑选彻底任意的20 标识符密码,这类方式将是完美无缺的。例如密码设成:/K`x}x4%(_.C5S^7gMw)。遗憾的是,大家难以记牢这种密码。假如简易地对密码开展hach解决,则应用彩虹表进攻就非常容易猜到用户挑选的典型性密码。

阻拦彩虹表进攻通常必须在对每一个密码开展散列以前加上任意“盐”。“盐”可以与密码一起储存在消除中。遗憾的是,放盐的hach并没很大协助。 GPU十分善于迅速测算放盐哈希值。可以浏览很多放盐hach和GPU的攻击者将可以应用暴力破解密码和词典进攻等攻击有效且迅速地猜测到密码。

有过多不安全的密码储存体制,非常值得专业写一篇文章去讨论。但是,大家先一起来看看您应当怎样储存密码。

防御力:

有二种关键体制可以避免攻击者:一种是使hach测算更为价格昂贵,另一种是向hach加上一些不能估算的物品。

为了更好地使hach测算更为价格昂贵,请应用响应式哈希函数或单边密匙衍生函数公式,而不是密码哈希函数来开展密码储存。数据加密哈希函数的一个特点是他们可以被推算出来;这一特性造成他们不适宜用以密码储存。攻击者可以简便地猜想密码并迅速散列以查询转化成的哈希值是不是与密码数据库查询中的其他內容配对。

另一方面,响应式哈希函数和单边密匙导出来函数公式具备可配备的主要参数,这种主要参数可用以使hach测算更为資源聚集。假如应用恰当,他们可以有利于充足缓解无网进攻,以保证您有时间对已经遭受伤害的密码数据库查询作出反映。

这类办法的问题取决于,每一次要对用户开展身份认证时,都需要自身测算这种哈希值。这会给网站服务器产生额外负担,并很有可能使应用软件更易于遭受DoS(拒绝服务攻击)进攻。

或是,您可以增加一些不能揣测的密码哈希值。例如,假如要转化成一个长任意密匙,将其增加到密码哈希值及其唯一的任意盐,而且妥当地维护密匙,那麼失窃密码数据库查询对攻击者而言将毫无价值。攻击者必须盗取密码数据库查询及其可以应用无网进攻测算出用户密码的密匙。自然,这也形成了一个必须处理的特别关键的双因素认证问题。

您彻底依靠密码

逻辑推理:

密码务必是认证用户真实身份的好方法。别人都是在应用他们!

进攻:

即使用户实行以上全部实际操作,以使线上和无网进攻更为艰难,也没法阻拦其他应用软件/网址实行不适当的实际操作。用户常常在很多网站上多次重复使用同样的密码。攻击者常常会在某服务平台试着从其他服务平台窃取密码。

除此之外,用户变成互联网中间人攻击的受害人,由于一些用户无论密码规定怎样都是会挑选安全系数弱的密码,这些。

防御力:

规定用户应用多要素身份认证登陆。请记牢多要素身份认证的含意:应用最少2种不一样要素开展身份认证(典型性要素是您了解的事儿、有着的物件、及其生物识别技术这些)。应用二种不一样的密码(例如,密码 安全隐患的回答)并不是多要素身份认证。与此同时应用密码和动态口令归属于多要素认证的一种。除此之外,请记牢,一些多要素身份认证体制比其他多要素身份认证体制更安全性(例如,数据加密机器设备比根据SMS的一次性密码更安全性)。不管怎样,应用一种方式的多要素身份认证一直比仅借助密码更安全性。

假如务必仅应用密码开展身份认证,用户则还务必采用某类类别的机器设备身份认证。这很有可能涉及到机器设备/电脑浏览器指纹验证,检验用户是不是从来不平常的IP地址登陆,或相似的方法。

结果

如您所闻,解决用户密码时必须考虑到许多事宜。大家都还没提到密码交替对策、账号锁住、账号修复、速度限定,避免反方向暴力行为进攻这些。

有一个很重要的问题必须考虑到:您是不是可以将用户身份认证转至别人?如果你是一家金融企业,回答可能是否认的;假如您要把近期的猫猫宠物视频给旁人看,在这之前必须认证,那这样的事情下回答应该是可以的;假如您已经开发设计朝向公司员工内部结构应用的应用软件,请考虑到根据SAML的身份认证或LDAP集成化;假如您已经开发设计朝向群众的应用软件,请考虑到应用社交媒体登陆(即应用Google,Facebook等登陆)。很多社交平台早已资金投入大量的活力来保障其身份认证体制,并为用户给予各种各样身份认证选择项。您不用整盘重新来过。

在没必要的情形下执行用户身份认证会给公司和用户都产生不便,乃至有潜在的风险。建立安全性的用户认证体制艰难且用时。可您是确实要想解决失窃用的密码数据库查询,或是攻击者在身份认证体制中发觉系统漏洞?并且用户有更主要的事儿要做,而不是记牢另一个密码!

创作者:新思科技手机软件质量与安全单位管理咨询Olli Jarva