据外媒报道,英特尔CPU重现比较严重漏洞,危害数百万台运作英特尔CPU的电子计算机。网络黑客可利用这一新漏洞获得英特尔CPU近期浏览过的一切数据。现阶段,英特尔早已公布漏洞补丁包,并协同各电子计算机生产商派发、由客户安裝、运作、起效。微软公司,Google,iPhone和hp惠普已采取一定的有效措施维护顾客免遭潜在性危害。

新漏洞暂时没有不良影响

新漏洞各自被取名为ZombieLoad、RIDL(Rogue In-Flight Data Load)和Fallout。好似2018年初英特尔曝出的Meltdown和Spectre漏洞一样,这种新漏洞关键利用的也是CPU的推断实行(speculative execution)进程,开展侧频带危害。

这种危害在PC端和云自然环境里都能起效,造成差异的应用软件、电脑操作系统vm虚拟机和可靠实行自然环境泄漏比较敏感信息内容,包含登陆密码、网站内容、磁盘加密密匙和电脑浏览器历史数据等。安全性专业人士早已证实,即使客户应用vm虚拟机和Tor电脑浏览器网上,网络黑客还可以利用ZombieLoad获得客户的访问记录。而Fallout则适用于明确电脑操作系统的运行内存部位,造成不良影响更比较严重。

特别注意的是,假如要想取得成功利用这种漏洞,必须依靠在总体目标机器设备中本来具有的恶意程序。可是,一部分状况下,还可以根据JS编码和恶意网站开展远程控制利用。

权威专家提示称,一般的电脑安全软件难以检验到这种危害,且这种漏洞的利用全过程不容易在日志文档中留有纪录。但是,现阶段都没有直接证据说明网络黑客早已对这种漏洞开展了故意利用。

英特尔对于不一样发布产品补丁包

英特尔表明,这种漏洞最开始由其内部结构科学研究工作人员与合作方发觉,接着许多科学研究工作人员或组织也看到了这种漏洞。来源于密西根大学、伍斯特理工学校、格拉茨科技学院、imec-DistriNet、KU Leuven、阿德莱德大学、微软公司、VUSec机构、Bitdefender甲骨文字和奇虎360360的分析工作人员都获得了英特尔的感谢。有调查报告说明,英特尔从2018年6月份逐渐就相继收到有关漏洞的报导。

英特尔将这系列产品漏洞统一分类为微构架数据采样(Microarchitectural Data Sampling )漏洞,在其中有三个CVSS评分为初级,而一个CVSS评分为低等。这系列产品漏洞各自为:

CVE-2018-12126:储存缓冲区域数据采样(MSBDS)

CVE-2018-12127:载入端口号数据采样(MLPDS)

CVE-2018-12130:添充缓冲区域数据采样(MFBDS)

CVE-2019-11091:对不能缓存文件运行内存的数据采样(MDSUM)

英特尔表明:

在特殊情形下,MDS系列产品漏洞促使故意进程可以从同一 CPU 关键上运转的另一个进程中载入数据(涉及到在 CPU 核心中采用的缓冲区域)。由于数据不容易在进程转换时被消除,故意进程可以推断性地从上述缓冲区域中采样数据、了解在其中的內容、从同一 CPU 核心上实行的另一个进程中载入数据。

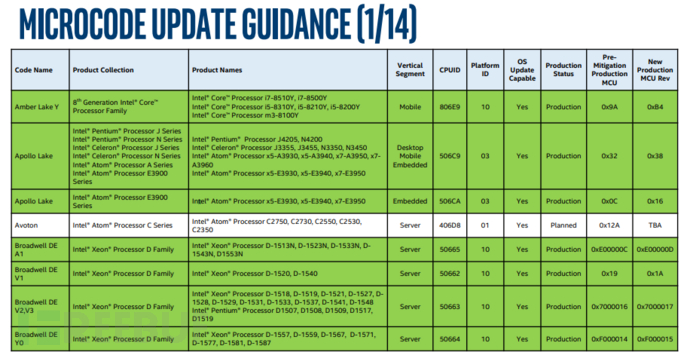

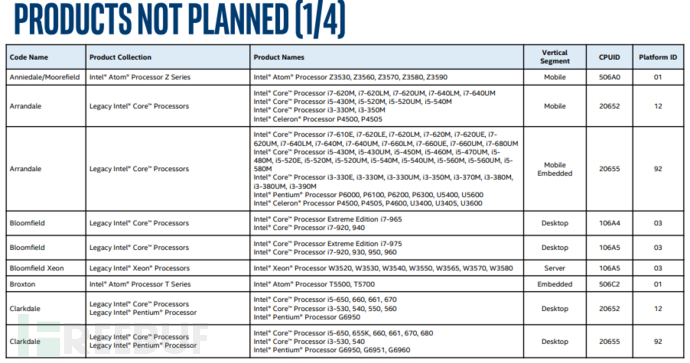

在其中,2011年及日后的设备都是有很有可能遭受这种漏洞危害。第8代和第9代关键CPU及其第二代Xeon可拓展CPU等新品可以在硬件配置方面处理这种漏洞。 别的一些很有可能受影响的设备早已接到或将要接受微编码升级,以减轻危害。 英特尔发布了一份CPU目录,列举了将要公布升级和不更新的商品列表。

待修补的商品(一部分)

没有在修补方案中的商品(一部分)

英特尔表明,针对大部分PC来讲,升级补丁包对特性的干扰都不大,但最后結果或是与数据中心工作负荷相关。

权威专家表明,ARM和AMD处理器不遭受危害。 微软公司、Google、iPhone、XenProject和Linux都推送了对于这种漏洞的剖析文章内容和提议。别的科学研究组织或科学研究工作人员也公布了数篇有关科学研究毕业论文。漏洞PoC、演试短视频及其协助客户查验操作系统是不是易受危害的道具也都早已公布,有兴趣的用户可以点一下连接掌握详细信息。